背景介绍

在现代的网站中,咱们经常会遇到需求用户登录的状况。但是,直接要求用户注册可能会显得繁琐,导致用户的流失。为了处理这个问题,网站能够选用OAuth授权机制。经过与像GitHub或其他第三方网站的认证授权协作,网站能够获取用户的相关信息,防止了繁琐的注册进程。

在从第三方网站授权获取用户信息后,可能还需求在本网站填写一些必要的信息,例如手机号码、用户名等,以进行绑定操作。比较直接注册,这种办法要简洁得多,也更容易被用户承受。在本文中,咱们将解释OAuth 2.0授权结构的构成,期望能为大家带来高兴。

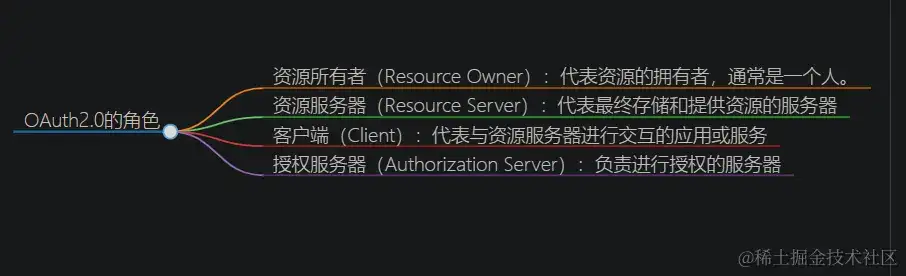

OAuth的人物

在传统的基于客户端-服务器(CS)形式的授权体系中,当咱们期望运用第三方体系来拜访受约束的资源时,第三方体系需求取得受限资源服务器的用户名和暗码才能进行拜访。但是,这种方法明显存在安全隐患。那么,在OAuth2中咱们是如何处理这个问题的呢?

- 资源所有者(Resource Owner):代表资源的具有者,一般是一个人。资源所有者能够经过供给用户名暗码或其他方法进行授权。

- 资源服务器(Resource Server):代表最终存储和供给资源的服务器,例如经过GitHub授权获取到的用户信息。

- 客户端(Client):代表与资源服务器进行交互的运用或服务。客户端充任资源所有者的署理,向授权服务器恳求拜访资源。

- 授权服务器(Authorization Server):担任进行授权的服务器,生成拜访令牌(Access Token)等相关凭据。

OAuth2完成了安全且可控的资源拜访流程。资源所有者授权给客户端拜访资源,客户端运用授权服务器颁发的拜访令牌来恳求资源服务器获取目标资源,这一组合使得OAuth2成为了一种广泛运用于网络服务和运用程序之间安全授权的规范协议。

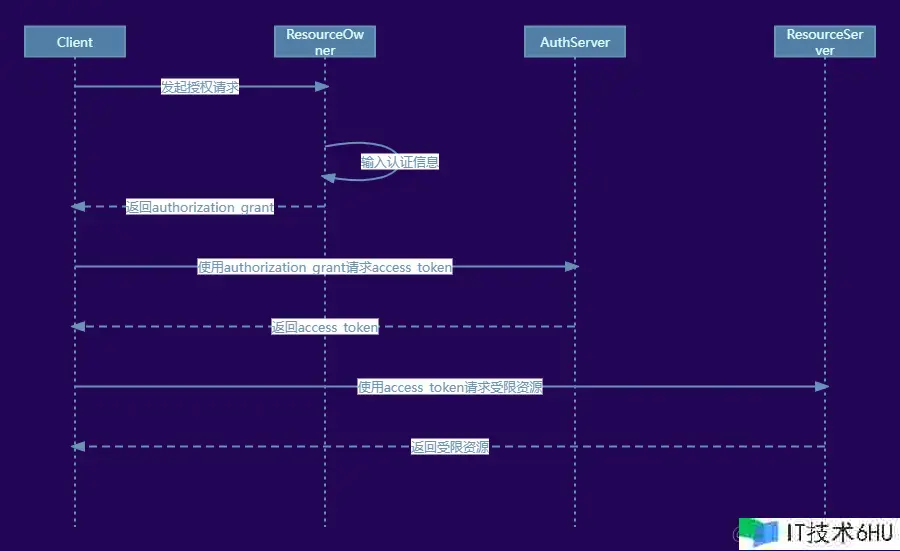

OAuth2授权的流程

-

客户端(Client)向资源所有者(Resource Owner)建议授权恳求。资源所有者输入相应的认证信息,将授权凭据(Authorization Grant)回来给客户端。

-

客户端运用取得的授权凭据向授权服务器(Authorization Server)建议恳求,恳求获取拜访令牌(Access Token)。

-

授权服务器验证客户端的身份和授权凭据,并生成拜访令牌。

-

客户端运用拜访令牌向资源服务器(Resource Server)建议恳求,以获取受限资源。

经过以上流程,客户端经过授权服务器获取到有用的拜访令牌,并运用该令牌向资源服务器恳求受限资源。

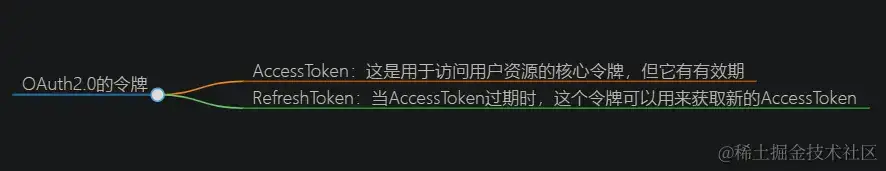

OAuth2.0的拜访令牌

让咱们了解一下什么是AccessToken和RefreshToken。

Access Token

这是OAuth协议中的中心令牌。当一个运用(例如,一个网站或一个运用)期望拜访另一个服务(例如,Google Drive或Facebook)上的用户数据时,它首要需求取得用户的授权。一旦用户授权,服务器会回来一个AccessToken。这个Token就像一把钥匙,答应持有它的运用拜访用户的资源。

-

Access Token的表现形式:实际上是一个全局唯一的随机字符串,它代表了得到用户授权的客户端。具有这个令牌,就意味着该客户端现已得到了用户的授权,能够拜访相应的资源。

-

Access Token的包括内容:包括一些关于资源拜访者的信息,例如用户身份、权限等,但这些信息不能直接从Access Token中读取出来。这些信息实际上存储在平台的数据库中,平台能够运用Access Token作为关键字去查询这些信息,以验证调用方是否有权限拜访资源。

-

Access Token有必定的有用期:这是为了降低因Access Token走漏而带来的危险。假如Access Token过期了,那么客户端就需求从头获取一个新的Access Token。而Refresh Token便是用来从头获取新的Access Token的。

Refresh Token

为了保证安全,access token总是有一个过期时间。当token过期时,咱们需求采纳恰当的办法。其中一种处理方案是运用refresh token。

当AccessToken过期时,RefreshToken就派上用场了。简略来说,RefreshToken就像是一个“替身”令牌。当AccessToken过期时,持有RefreshToken的运用能够用来恳求新的AccessToken,而无需再次恳求用户授权。这大大简化了流程,并保证了运用的接连拜访权限。

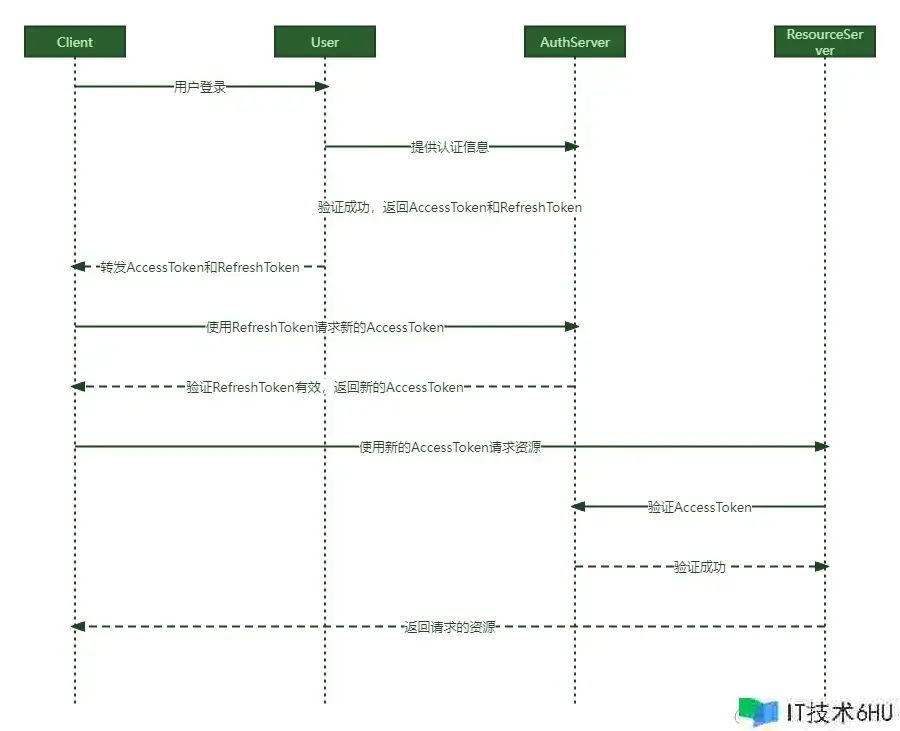

refresh token的作业原理

让咱们经过一个流程图来具体了解refresh token的作业原理:

OAuth Refresh Token流程进程

- 检测Token状态:客户端在后续拜访资源时,会检查其持有的access token是否过期。

- 发送Refresh恳求:假如发现access token已过期,客户端会立即向认证服务器发送refresh token的恳求。

- 生成新Token:认证服务器在收到refresh恳求后,会生成一个新的access token。

- 回来新Token:认证服务器将新生成的access token回来给客户端。

- 运用新Token:客户端运用新获取的access token继续拜访资源。

- 继续拜访:这个进程保证了客户端能够继续地拜访资源,不会因access token过期而中断。

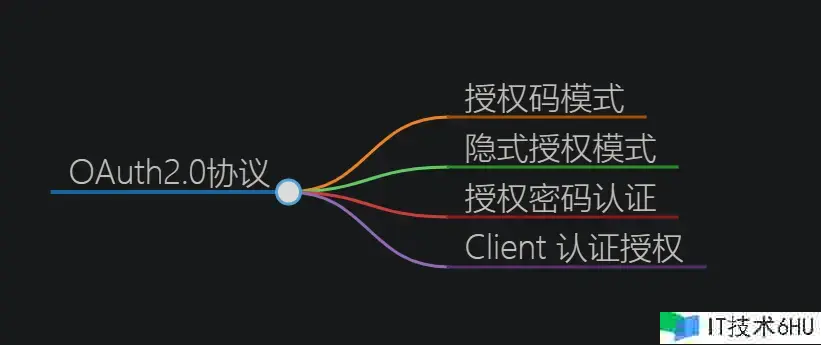

OAuth2.0授权类型

经过上述的讲解,信任您对OAuth2.0协议的根本结构有了开始的了解。但值得注意的是,真实的OAuth2.0协议还包括四种不同场景下的形式,而不仅仅是基础结构。这些形式在具体的完成和运用上存在差异,旨在满足不同的安全和授权需求。因此,为了更全面地掌握OAuth2.0,了解这些不同形式的特色和运用场景也是非常重要的。

四种形式

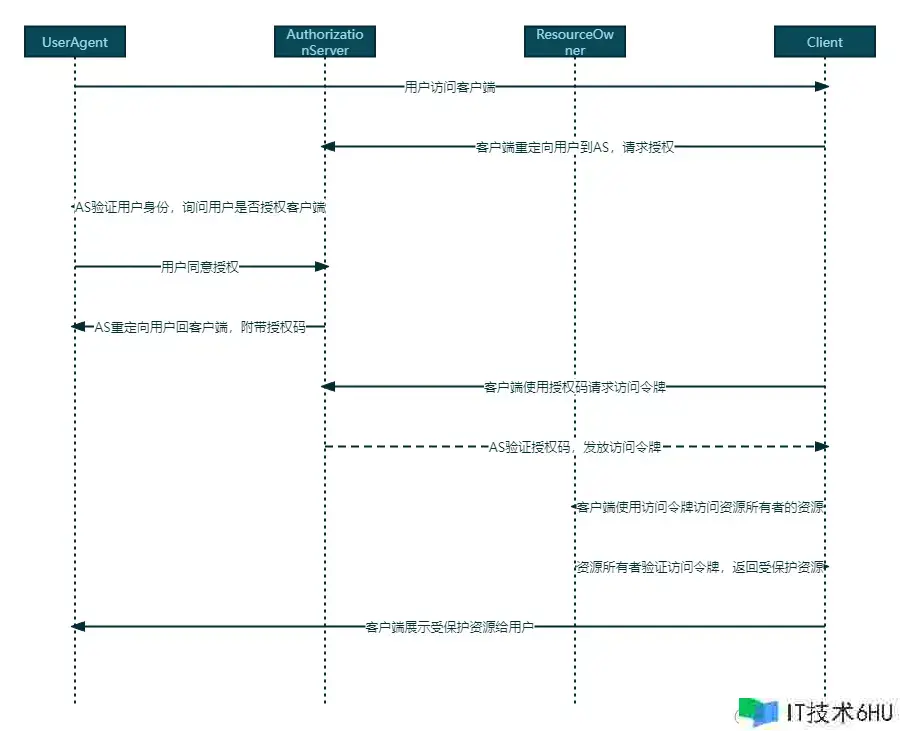

授权码(Authorization Code)形式

在之前说到的案例中,Client会担任保存Authorization Grant信息,并据此向授权服务器恳求Access Token。但是,这种做法对Client有必定的安全约束。当考虑到web环境下的运用场景时,Client一般会凭借user-agent(如web浏览器)来进行拜访。这种状况下,直接保存和传输Authorization Grant信息可能带来安全危险。

为了处理这个问题,咱们能够选用Authorization Code形式。这种形式经过引入user-agent作为中间人,增强了安全性,一起保证了用户的授权信息不被走漏。

流程剖析

Client经过User-Agent建议恳求,并顺便必要的跳转链接。一旦完成了用户的授权认证信息提交,授权服务器会回来一个authorization code,而不是直接生成access token或refresh token。有了这个authorization code,Client便能够凭此向授权服务器恳求获取access Token或refresh Token。

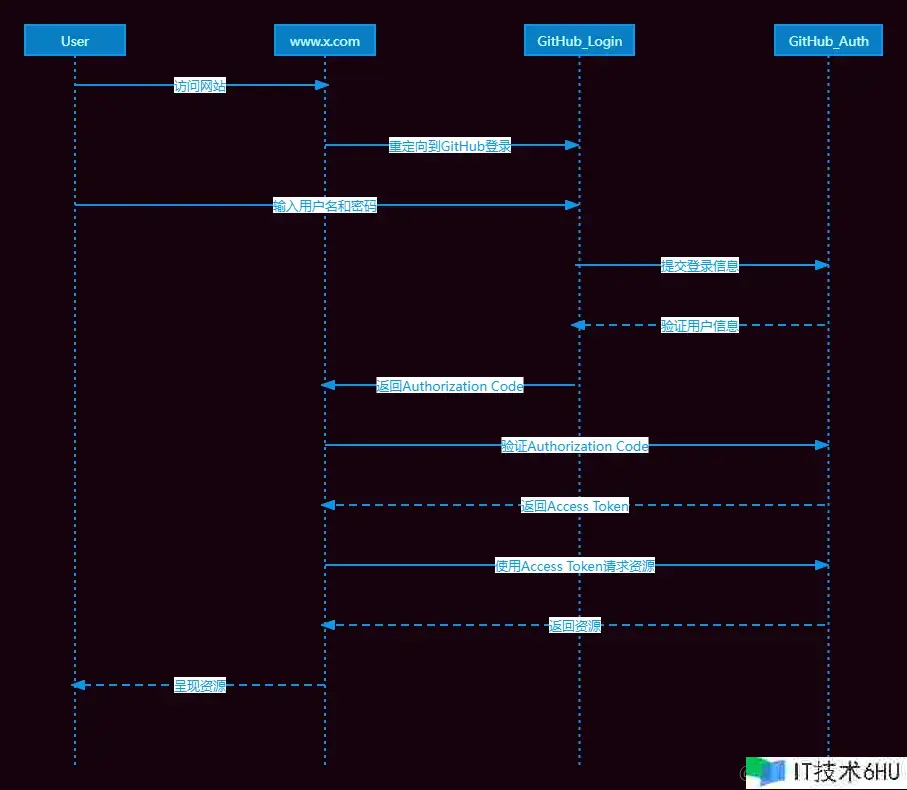

案例剖析

为了更直观地理解上述授权流程,咱们能够经过一个实例来具体阐明:在这个场景中,resource owner代表咱们要拜访的资源,Authorization Server则是指第三方授权服务器。

例如,GitHub的授权服务。而User-Agent,当然便是指咱们日常运用的浏览器了。

access token回来值

HTTP/1.1 200 OK

Content-Type: application/json;charset=UTF-8

Cache-Control: no-store

Pragma: no-cache

{

"access_token":"213YotnFZFEjr1zCsicMWA",

"token_type":"application",

"expires_in":3600,

"refresh_token":"433YotnFZFEyu1zCsicMWA",

"example_parameter":"value"

}

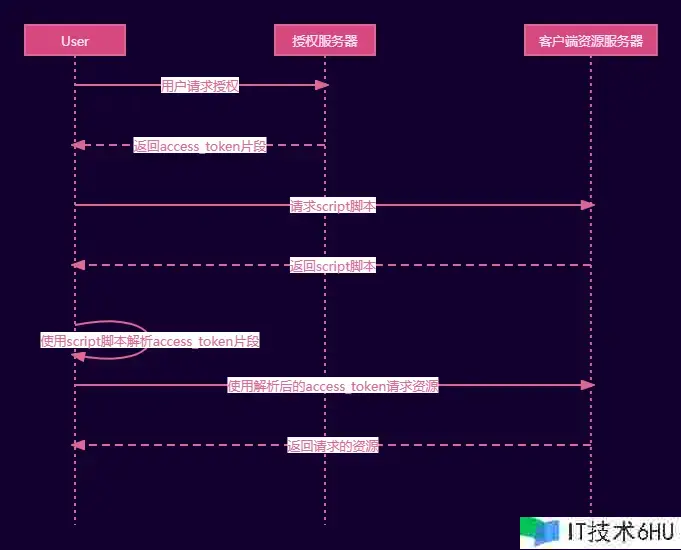

隐式授权形式

在传统的OAuth流程中,Client的确需求直接与授权服务器进行通讯以获取Access Token。但是,有一些办法能够完成间接通讯,然后防止Client直接与授权服务器交互。

为了获取完好的access token,咱们需求额定向client resource服务器建议一次恳求。当恳求被承受后,服务器将回来一个script脚本。利用这个script脚本,咱们能够对从前收到的access token片段进行解析,然后取得最终的access token。这种办法在流程上略微复杂一些,但为client供给了一种在不直接与授权服务器交互的状况下获取access token的途径。

一种常见的办法是经过运用第三方库或服务来完成OAuth流程的主动化。这些库一般现已与各大OAuth供给商进行了集成,并简化了通讯和Token获取的进程。经过运用这些库,Client能够间接地经过库与授权服务器进行通讯,而无需直接处理OAuth流程的细节。

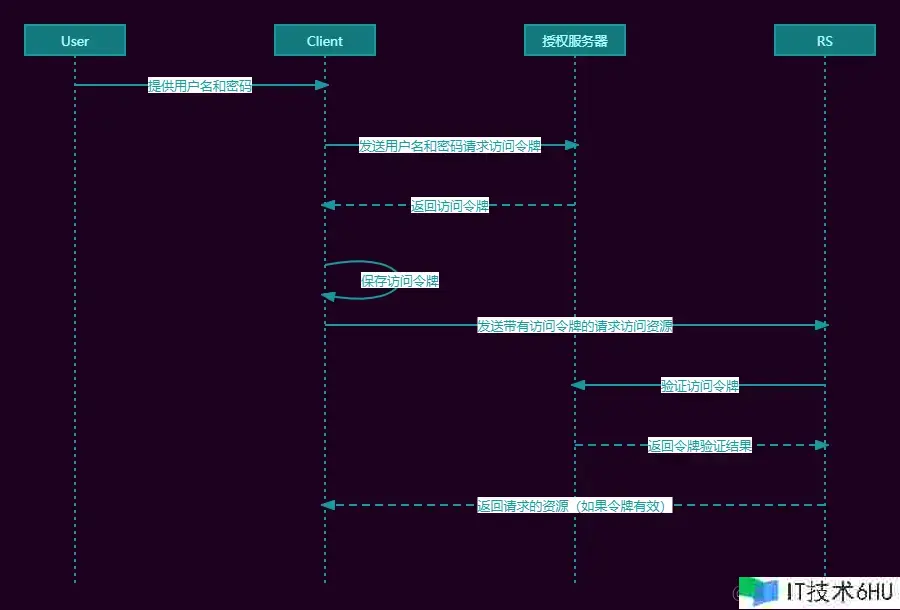

授权暗码认证

Resource Owner授权暗码认证形式实际上相当于用户将暗码交给client保管,由client运用保存好的用户名暗码向授权服务器恳求资源。

一般出现在以下状况:

当 Resource Owner 对 Client 高度信任,或许二者之间存在某种严密的联系时,Resource Owner 能够选择经过暗码认证的方法将其权限颁发 Client。在这种形式下,Resource Owner 需求供给用户名和暗码,Client 则运用这些凭据来恳求 Access Token。

- 优点:由于省掉了Authorization Code的交流进程,因此流程相对简略。

- 缺点:它也有一些潜在的安全危险。例如,假如 Client 走漏了用户的凭据,攻击者可能会利用这些信息获取 Access Token 并冒充 Resource Owner 的身份进行不合法拜访。

Resource Owner 授权暗码认证形式适用于那些高度信任的、需求简化流程的场景。在运用这种形式时,应当保证 Client 的安全性和保密性,并采纳额定的安全办法来维护用户的凭据和拜访权限。

Client认证授权

Client 在与授权服务器进行交互时,能够证明自己的身份并取得相应的授权。经过 Client 认证授权,Client 能够直接获取到授权服务器的 Access Token,而无需用户参与认证进程。

Client认证授权几个进程

Client 认证授权是一种机制,经过这种机制,Client 在与授权服务器进行交互时,能够证明自己的身份并取得相应的授权。经过 Client 认证授权,Client 能够直接获取到授权服务器的 Access Token,而无需用户参与认证进程。

- Client 注册:在 Client 认证授权中,首要需求在授权服务器上注册 Client。这一步一般触及供给有关 Client 的信息,如标识、类型、授权规模等。

- Client 认证:在与授权服务器进行通讯之前,Client 需求经过某种形式的认证来证明其身份。这能够经过多种方法完成,例如运用客户端标识和密钥、数字签名或其他安全机制。

- 获取 Access Token:一旦 Client 经过认证,授权服务器将验证其身份并颁发相应的权限。然后,Client 能够直接从授权服务器获取 Access Token,用于后续的资源拜访。

- 运用 Access Token:Client 在取得 Access Token 后,能够运用它来拜访受维护的资源。Access Token 一般包括有关 Client 的授权信息,以便资源服务器验证其有用性。

总结介绍

OAuth2.0是一种授权协议,答运用户授权第三方运用程序拜访其存储在另一个服务供给商上的受维护资源,而无需共享其用户名和暗码。它供给了灵敏的授权形式,以满足不同的安全和功能需求。

OAuth2.0的根本组成

- 授权流程:OAuth2.0运用授权流程来答运用户授权第三方运用程序拜访其受维护的资源。该流程触及四个人物:资源所有者(User)、资源服务器(Resource Server)、客户端(Client)和授权服务器(Authorization Server)。

- 授权形式:OAuth2.0供给了四种授权形式,分别是隐式授权、授权码形式、暗码形式和客户端凭据形式。每种形式都有不同的运用场景和安全要求。

OAuth2.0的4种形式

- 隐式授权形式:在这种形式下,客户端经过用户署理(如浏览器)向用户显现认证页面,并主动将拜访令牌放在URL中回来给客户端。客户端能够直接运用令牌来拜访受维护的资源。

- 授权码形式:这是OAuth2.0协议中最常用的形式。客户端经过用户署理向用户显现认证页面,用户授权后,授权服务器将拜访令牌作为对客户端的响应回来给客户端。客户端然后运用该拜访令牌来拜访受维护的资源。

- 暗码形式:在这种形式下,客户端直接从用户那里获取用户名和暗码,然后运用这些凭据来从授权服务器获取拜访令牌。这种形式存在安全危险,由于它暴露了用户的凭据信息。

- 客户端凭据形式:在这种形式下,客户端运用自己的凭据信息(如客户端ID和客户端密钥)来从授权服务器获取拜访令牌。这种形式一般用于机器对机器之间的通讯,例如API调用。