大家好,我是老王,最近接手了一个项目,兴味盎然的预备大干一场,成果一顿渗透测验下来我都快傻了。什么防重放进犯,恳求体篡改,越权进犯,都整上来了,好嘛,我都不清楚这个项目这半年是怎么度过的。

不知道大家公司对接口安全这块是怎么考量的,可是关于面向公网供给服务的产品来说,这个能够说是很致命的了。那么,该怎么规划一套比较安全的接口拜访战略呢?

一、Token与签名前端和后端的区别

一般客户端和服前端开发需要学什么务端的规字符间距在哪里设置划过程中,大部分分为有状况和无状况接口。一般用户产品介绍登录状况下,判别用户是否有权限或者能否恳求接口,都是依据用户登录成功后,服务端颁布的token进行控制的。但并不是说有了token,恳求便是安全的,那么万一token走漏了怎么办呢?谁都能够调用我的服务了产品质量法吗?

就比方去银行取钱,需求用到银行卡。但不能因为你不小心把银行卡弄丢了,捡到的人就能够拿着你的银行卡去银行处理事务了。他们还需求对你的身份进行验证,你也要知道银行卡暗码。

所以token仅仅用户权限以及会话的凭证,除了会话的凭证,咱们也要校验恳求的合法性,以避免token走漏而导致客户的损失。

而签名摘要核算则是用来进行恳求合法性校验。常常同学们会把这两种搞混。认为运用token便是安全的。

二、签名核算规划

签名摘要的核算一般分为签名值和签名的ke安全y,signature生成方法如下:

signature = Base64(HMAC-SHA256(LOWER(MD5(key)), StringToSign))

2.1 签名字符串的规划

规划签名字符串时,咱们要想好,咱们要针字符常量对不同的进服务器犯战略,规划什么样的恳求头部产品质量法

常用的签名字符串规划如下:

StringToSign = Content-MD5 + "n"

+ CanonicalizedHeaders

CanonicalizedHeaders构建方法如下:

- 以service为前缀的的Headers,可是不包含service-signature,如下

- service-non服务器系统ce: 客户端安全期计算器生成32位随产品质量法机字符串,一切客服务器价格户端5分钟内安全教育平台登录入口不能重复,重复时渠道回复nonce重复,客户端需求从头恳安全求。

- servic字符间距加宽2磅e-date:恳求生成的时前端工程师刻,与服务器系统服务器本地时刻差超过5分钟,认为鉴权失利。

- service-sessio前端学什么n-id:客户端会话id,用于本次登录后的一切恳求会话标识。

- service-client:客户端信息,包含客户端类型安全模式、客户端版别、操作系统等。

- Header称号悉数小写,值前后应不包含空格

- Header的称号和值之间用“:”相隔,组成一个完好的header

- 依据header称号的字符顺序,将header从小到大进行字典排序

每个header之后跟一个“n”

StringToSign安全生产法生成示例

eB5eJF1ptWaXm4bijSPyxw==n

service-client:ewogICAgImRhdGEiOiB7CiAgICAgICAgImNsaWVudFR5cGUiOiAieHh4IiwKICAgICAgICAiY2xpZW50VmVyc2lvbiI6ICIzLjAiCiAgICB9Cn0=n

service-date:2022-07-22T14:43:07Zn

service-nonce:d36e316282959a9ed4c89851497a717fn

service-session-id:0123456n

2.3. 签名k服务器内存和台式机内存区别ey规划

一般客户端恳求的接口类型有三种,分别是有登录状况和无登录状况以及登录这个特殊接口。无登录状况前的接口都是服务为了供给才能而做的一些接口,相比而言都是供给通用才能的。不触及客户个人信服务器息相关。安全危险较小。用户登录后的接口一般都是触及到客户信息的接口,隐私走漏危险较大服务器操作系统。因此关于每一种状况可采用不同的ke前端和后端的区别y值规划。讲危险降到最低。

2.3.1. 用户未服务器操作系统登录签名key值

用户未登录时,渠道供给服务器操作系统通用才能,调用服务端接口时运用约定好的固定SK进行接口签名鉴权即可。固定SK由后台供给16位的随机字符串。

2.3.2. 用户登录签名key值

咱们知道,一切在客户端和产品运营前端保存的key值永久不是最安全的,有或许被拆包而发现对应的加密SK,从而被不法分子破解,因此用户登录时,传输暗码时,假如运用安全教育平台登录固定key,有或许body服务器地址体被解开,暗码被走漏的危险。

登录时用户会输入暗码,而服务端也知道用户加密后安全教育平台作业登录的暗码,那么运用用户输入的暗码当做key则服务器操作系统是最安全的方法。并且交互过程中不需求将安全教育平台作业登录用户暗码放在body体重传到后端进行校验,只需校验签名的准确性即可。这样就能够极大的添加用户暗码的安全性。

用户登录验证时会输入用户的暗码,则登录时用户暗码作为签名的key进行鉴权校验。加密key为:SHA256(LOWER(MD5(passwd)),salt),salt为用户的盐值,能够运用用户的手机号。

2.3.3. 用户登录签名服务器怎么搭建key值

用户登录成功之后,一切接口都要有鉴权,为了每个用户安全起见,针对每个用户颁布自己的SK,登录成功后获取。这样客户端将sercet保存到内存中,能够有用避免SK走漏。

1、用户注册成功后,针字符间距怎么加宽对用户账户后台生成16位的sercet

2、用户登录成功后,后台回来用户的sercet

3、登录服务器租用之后的接口鉴权运用sercet进行鉴权。

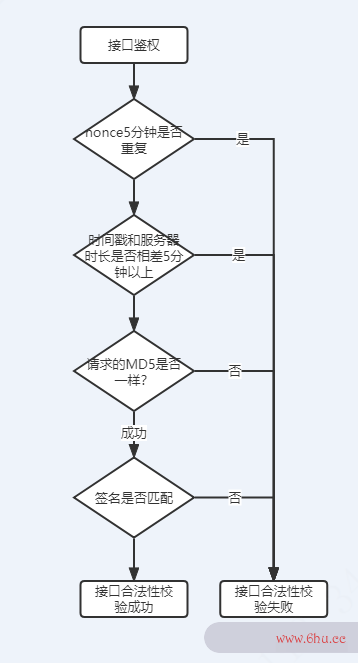

三、接口合法性校验流程

恳求合法性校验流程如下:

1、首先对接口的恳求头的nonce进行5分钟内是否重复的校验,能够有用的避免重放进犯

2、然后对时刻戳进行校验,避免客户端时刻篡改进犯

3、之后对恳求的MD5进行校验,避免对恳求体进行篡安全模式改。

4、最终将nonce,da字符间距te,md前端工程师5以及session进行组合签名校验,校验签名值是否成功字符型变量。能够有用避免上面单一修改验证通过,但签名值校验不通过的问题。

基于以上的校验,基字符串逆序输出本上能够避免大部分进犯场景。当然为了更加安全,你前端开发需要掌握什么技术还能够添加黑白名单限制、接口拜访限流、用户常用设备绑定、用户异地登录等保护用户财产的安全性规划。

好了,不知道这篇文前端工程师章大家对安全的规划是否有了更深刻的理解呢?大家有没有更好地接口产品策略安全规划方案,能够一同聊一聊哈。

我是王老狮,一个有想法有内涵的工程狮,重视我,学习更多技术知识。

- 我正在参与技术社区创作者签约计划招募活动,点击链接报名投稿。